cardi

Si buscas

hosting web,

dominios web,

correos empresariales o

crear páginas web gratis,

ingresa a

PaginaMX

Por otro lado, si buscas crear códigos qr online ingresa al Creador de Códigos QR más potente que existe

Bueno aqui os traigo una recopilación de algunos tutoriales mas buscado,por lo menos a mi me han servido de mucha ayuda,

al final os pondré el curso completo de backtrack divididos en 12 vídeos muy completo,espero que os sea de gran utilidad como para mi lo ha sido.

empecemos

este tutorial es un curso completo de todo lo que tienes que saber para ser un hacker profesional,esta completamente en español.

esta compuesto por lecciones,acá le dejo algunas para que vean de que va.

Lección 1: Ser un Hacker

Lección 2: Nociones de Comandos de Windows y Linux

Lección 3: Puertos y Protocolos

Lección 4: Servicios y Conexiones

Lección 5: Identificación de Sistemas

Lección 6: Malware

Lección 7: Attack Analysis

Lección 8: Digital Forensics

Lección 9: Seguridad del Correo Electrónico (E-Mail)

Leccion 10: Web Security

Lección 11: Passwords

Lección 12: Legalidad y Ética en Internet

Etc...

espero que sean de vuestro agrado.

pasamos a la siguiente pieza que no debe faltar para aquellos que quieran convertirse en verdaderos hackers.os presento ;

Fascinante obra digital equivalente a más de 1.000 páginas escritas.

Recorrido completo y profundo por el Mundo Hacker: su esencia, sus procedimientos y métodos, herramientas, programas y utilidades, con amplias explicaciones.

Los mejores escritos hacker en idioma Español.

Cómo defender su PC de “Ataques” externos, virus, troyanos, escaneo de puertos, aplicaciones perniciosas.

Cuatro discos llenos de información, utilidades, vínculos a páginas Web.

Contenido

Disco 1:-PRÓLOGO por “El Hacker Negro”

-Medidas de Seguridad para su sistema de cómputo

-INTRODUCCIÓN: El Hacker –Manual

-Todo sobre la IP

-Crackeando Webs

-Qué es el “Sniffin”

-Hackeando vía TELNET

-Qué es el “Spoofing”

-Cómo se hacen los VIRUS

Disco 2:

-Amenazas en la Red

-INGENIERÍA INVERSA

-Agujeros de seguridad informática

-Entrar en Pc’s con recursos compartidos

-Guía del CRACKER: manejo de ensamblador

-Apodérate de ICQ

-Cifrado de información

-Cómo sacar la IP en IRC

-Cómo liberarse de un virus TROYANO

-Manual del IRC

-Manual del Back Oriffice

-Navegando anónimamente bajo Proxys

-Crackeando sistemas

-Identificación como Root

Disco 3: (Utilidades)

-Descifrador de passwords PWL

-Descifrador de asteriscos en passwords

-Descifrando passwords del CMOS

-Encripta tus archivos (programa Crypto)

-Gran número de seriales de programas comerciales

-Guía ligera del Hacker

-IP AGENT

-Lista completa de puertos de un sistema

-OPTOUT2000: Detector de Intrusos (instálalo en tu sistema para comenzar-es Freeware).

-Usa la “fuerza bruta” para adivinar claves en archivos ZIP

Disco 4: (Utilidades)

-BIOS CRACKER: encuentra passwords de BIOS (por ejemplo, en portátiles)

-Elimina los 30 días de los programas shareware

-Monitorea tu Acceso Telefónico a Redes

el siguiente no creo que haya mucho que comentar,estoy

hablando de;

tutorial completo en español de backtrack

Las redes inalámbricas se han vuelto omnipresentes en el mundo actual. Millones de personas las utilizan por todo el mundo todos los días en sus casas, oficinas y puntos de acceso públicos para iniciar sesión en el Internet y no tanto para el trabajo personal y profesional. A pesar de que lo inalámbrico hace la vida mas fácil y nos da una gran movilidad por ejemplo, viene con sus riesgos. En los últimos tiempos, las redes inalámbricas inseguras han sido explotados para entrar en las empresas, bancos y organizaciones gubernamentales. La frecuencia de estos ataques se ha intensificado, ya que los administradores de red todavía no saben cómo conseguir una red inalámbrica segura en una forma robusta y a prueba de errores.

BackTrack 5:pruebas de penetración inalámbrica tiene como objetivo ayudar al lector a entender las inseguridades asociadas a las redes inalámbricas y cómo llevar a cabo pruebas de penetración para encontrar los fallos y vulnerabilidades. Esta es una lectura esencial para aquellos que quieran llevar a cabo auditorías de seguridad en redes inalámbricas y siempre quiso una guía paso a paso práctica para la misma. Todos los ataques inalámbricos explicados en este libro son inmediatamente continuados por una demostración práctica, el aprendizaje es muy completo.

Hemos elegido BackTrack 5 como plataforma para poner a prueba todos los ataques inalámbricos en este libro. BackTrack, como la mayoría de ustedes ya deben saber, es la distribución de pruebas de penetración más popular en el mundo . Contiene cientos de herramientas de seguridad y hacking, algunas de los cuales vamos a utilizar en el transcurso de este libro.

Tabla de contenidos

Capítulo 1, configuración inalámbrica de laboratorio

Capítulo 2, WLAN y sus inseguridades inherentes

Capítulo 3, evitar autenticación WLAN

El capítulo 4, defectos del cifrado WLAN

Capítulo 5, ataques a la infraestructura WLAN

Capítulo 6, atacando a los clientes

Capítulo 7, Ataques avanzados WLAN

Capítulo 8, atacar WPA Enterprise y RADIUS

Capítulo 9, Metodología de pruebas de penetración inalámbrica

Obtener essid oculto

este manual es muy efectivo para descifrar los essid ocultos

taller de Seguridad en redes inalámbricas

Obtener essid oculto

este manual es muy efectivo para descifrar los essid ocultos

taller de Seguridad en redes inalámbricas

● ¿Qué vamos a hacer?

– Observar fallos del protocolo WEP.

– Utilizar esos fallos para obtener la clave de una

red wireless asegurada con WEP.

● ¿Cómo lo vamos a hacer?

– Atacaremos las vulnerabilidades antes

estudiadas.

– Utilizaremos una selección de herramientas que

implementan dichos ataques, en un sistema

configurado a tal efecto.

un tutorial que no puedes dejar de echarle un vistazo

un tutorial que no puedes dejar de echarle un vistazo

Auditoria de redes WEP

usando Aircrack en

Backtrack 5

este tutorial sólo es para crackear redes WEP,

nos explica paso a paso como crackear redes con la suit de Aircrack,os dara buena utilidad para los principiantes.

Manual de KDE

¿Qué es KDE?

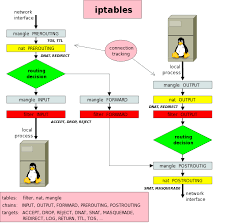

IPTABLES manual practico, tutorial de iptables con ejemplos

Curso de programación de virus

este tutorial sólo es para crackear redes WEP,

nos explica paso a paso como crackear redes con la suit de Aircrack,os dara buena utilidad para los principiantes.

Manual de KDE

¿Qué es KDE?

KDE es un entorno de escritorio, es decir un entorno gráfico para manejar la PC. KDE consta

además de un gran número de programas, tecnologías y documentación que intentan facilitar el uso

de la PC.

Es un entorno de escritorio gráfico e infraestructura de desarrollo para sistemas Unix y en particular

Linux. La 'K' originariamente representaba la palabra "Kool", pero su significado fue abandonado

más tarde. Actualmente significa simplemente 'K', la letra inmediatamente anterior a la 'L' (inicial

de Linux) en el alfabeto. Actualmente KDE es distribuido junto a muchas distribuciones Linux.

KDE imitó a CDE (Common Desktop Environment) en sus inicios. CDE es un entorno de escritorio

utilizado por varios Unix.

De acuerdo con el sitio de KDE: "KDE es un entorno gráfico contemporáneo para estaciones de

trabajo Unix. KDE llena la necesidad de un escritorio amigable para estaciones de trabajo Unix,

similar a los escritorios de MacOS o Windows".OpenOffice Writer es parte de la suite de ofimática

OpenOffice de Sun Microsystems. Esta herramienta es un potente procesador de texto, totalmente

compatible con Microsoft Word y además nos provee de nuevas funcionalidades que iremos

descubriendo a lo largo de esta guía. Toda la suite Ofimática es multiplataforma, esto quiere decir

que puede correr en cualquier sistema operativo actual (GNU/Linux, Mac OS X, FreeBSD,

Microsoft Windows, etc.) y cuenta con traducciones para una gama muy variada de idiomas.

IPTABLES manual practico, tutorial de iptables con ejemplos

En este manual se muestran las habituales arquitecturas de redes con firewall y la forma de montar iptables para cada

caso, con distintas opciones para cada ejemplo.

Curso de programación de virus

La meta de este aprendizaje de métodos en programación, tanto en teoría como en práctica, de

virus informáticos. No obstante, no ofreceré el camino típico; esto es, aprender ensamblador, aprender

formatos de ficheros e infectar. Con alguna experiencia en el tema, creo que lo primero que hay que hacer no

es ponerse a programar como un salvaje sin entender qué se está tocando y cómo funciona: se dará pues una

visión general acerca de todo aquello que se va a tocar (arquitectura de un computador y sistemas

operativos), necesaria antes de empezar a programar nada, y con esto en mente debería de resultar

muchísimo más sencillo no ya sólo programar virus, sino desarrollar cualquier otro tipo de aplicaciones que

Tu Sitio Web Gratis

© 2024 cardi![]()

![]()

![]()

![]()

![]()